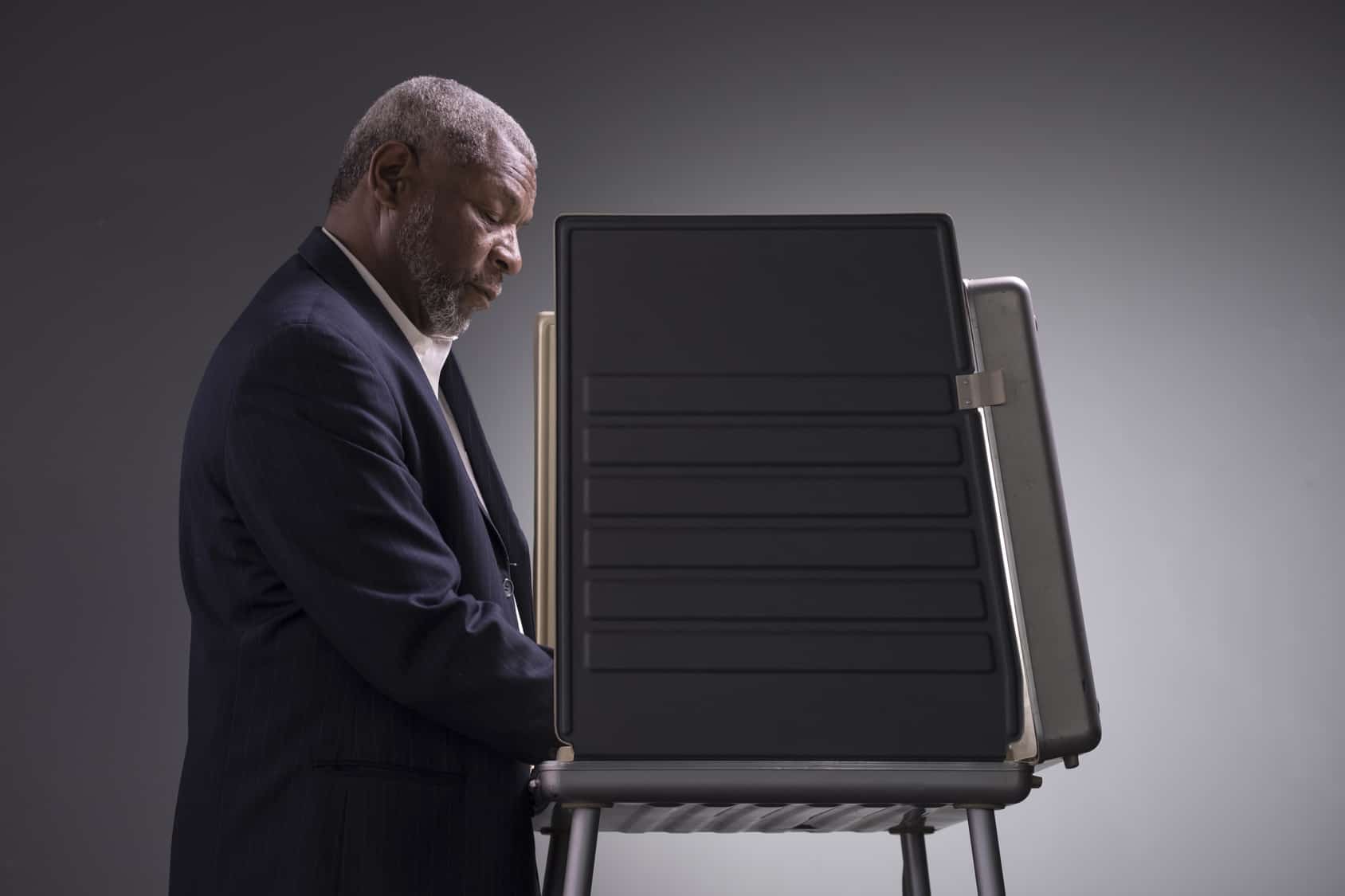

La semana pasada la clase política norteamericana —y la mayoría de los políticos de países democráticos— se sorprendieron ante la noticia de que se apuntaba a Rusia como el probable responsable del hackeo de 20 mil correos electrónicos del Partido Demócrata. Liberar estos miles de correos en el arranque de la Convención Demócrata ocasionó la renuncia de la presidenta de este partido y el ataque estaba diseñado para golpear el arranque de la campaña de Hillary Clinton.

Pero, ¿por qué se dice que el ataque se originó en Rusia y que fue este país quien facilitó la información a Wikileaks?

Primero, por piropos que discursivamente se han mandado el presidente ruso, Vladimir Putin, y el candidato republicano, Donald Trump. Incluidos en éstos la petición que hizo éste último a los rusos de hackear los mails de Hillary Clinton (algo de lo que se arrepintió al poco tiempo, ante el embate de las críticas, luego de solicitar el apoyo de un gobierno extranjero en el contexto de una elección presidencial).

Segundo, porque las empresas más reconocidas en ciberseguridad en los Estados Unidos tienen la opinión mayoritaria de que el hackeo a los demócratas vino de Rusia, pues a mediados del mes de junio la firma CrowdStrike reportó que dos grupos de hackers habían entrado a los servidores del Partido Demócrata.

La táctica que usaron para entrar se parece a las que se han usado para acceder a páginas web de empresas energéticas, de aviación y bancos en varios países de occidente. En el mundo del ciberespionaje, a estos dos grupos de hackers se les conoce como APT28 y APT29 (o Fancy Bear y Cozy Bear, respectivamente). Esta información se publicó en un artículo delWashington Post y otras dos reconocidas firmas de ciberseguridad, Fidelis y Mandiant, confirmaron los hallazgos de CrowdStrike.

Además, parte de la evidencia más sólida fue encontrada por el profesor Thomas Rid, del King ́s College, en Londres, quien reportó que los códigos mediante los cuales penetraron los servidores del Partido Demócrata fueron escritos en una computadora con teclado en formato ruso, así como que los códigos de comando y control sembrados en los servidores del partido (certificado SSL) eran idénticos a los que se usaron para hackear al Parlamento Alemán, el Bundestag, en el 2015. En aquella ocasión, se vinculó a la inteligencia militar rusa con este hackeo y otros aspectos de índole ‘técnica’ que apuntarían a Rusia.

Después, las evidencias llevan a que esta información llegó a ‘manos’ de otro supuesto hacker, Guccifer 2.0, quien transfirió la información a Wikileaks de Julian Assange. Pero Guccifer sería en realidad un distractor para alejar la evidencia de APT28 y APT29 y también formaría parte de la estrategia rusa, pues la metadata lo seguiría vinculando a los rusos y además, según reporta el portal especializado Wired, aunque Guccifer señaló ser un hacker rumano, no pudo establecer comunicación fluida (vía chat) con periodistas de Motherboard que sí hablaban rumano.

Finalmente, aunque esto está en el terreno de las especulaciones, no deja de ser interesante que Assange —quién diseminó los mails hackeados— mantiene una buena relación con el gobierno ruso e incluso ha dirigido programas de televisión para la cadena gubernamental rusa RT.

Por su parte, el gobierno norteamericano, y en particular el FBI que lleva la investigación del hackeo, han sido cautelosos en sus declaraciones, aunque no han negado la participación rusa. Seguramente el gobierno norteamericano no quiere revelar a los rusos qué capacidades cibernéticas tienen operando en Rusia y qué capacidades tienen para penetrar, a su vez, los servidores rusos y en particular los de sus agencias de inteligencia militar. Por su parte, el gobierno ruso ha negado tajantemente cualquier implicación en el caso de espionaje.

En Estados Unidos se da por hecho que saldrá a la luz más información hackeada del Partido Demócrata e incluso, se comenta que también se encontraron rasgos de hackeo en las cuentas de Hillary Clinton. Así es que es sólo cuestión de tiempo para que más información salga al dominio público.

Seguramente en el futuro cercano no sabremos quién hackeó el servidor del partido gobernante en los Estados Unidos. Tampoco se comunicará la represalia que seguramente harán los Estados Unidos a Rusia, o a quien acabe siendo responsable. Lo que sí es un hecho es que estamos iniciando una nueva guerra fría, aunque ahora electrónica y donde el campo de batalla son las computadoras, servidores y teléfonos en cada país. Nadie está exento de estos riesgos.

Cambiando de tema: En México un pequeño grupo se encarga de la Ciberseguridad Nacional: Centro Nacional de Respuesta a Incidentes Cibernéticos (CERT-MX). En el Consejo de Ciberseguridad participan la Secretaría de la Defensa, la Secretaría de Marina y la Comisión Nacional de Seguridad, que depende de la Secretaría de Gobernación. Sus capacidades, acciones y recursos son secretos, pero los recientes ataques cibernéticos a instalaciones estratégicas mundiales han puesto en alerta a las autoridades mexicanas que en particular cuidan los servidores gubernamentales e instalaciones estratégicas como la planta nuclear de Laguna Verde y la red de transmisión de la Comisión Federal de Electricidad.

* También en Estados Unidos las empresas proveedoras de servicios de Internet están peleando contra el regulador de las telecomunicaciones, la FCC, para permitir tratos diferenciados —y velocidades distintas— en el Internet. Obviamente recibiendo más velocidad los operadores y aplicaciones que paguen por ello, con lo que se pretende cambiar la política actual de “neutralidad de la red”. Será una discusión interesante. El asunto, empujado por Cámaras empresariales de telefonía móvil y cable ya presentaron un litigio ante Tribunales Federales en Washington, DC.